Im Produktionsumfeld kommen neben klassischen Office-IT-Systemen zusätzlich Industrial Control Systems (ICS) zum Einsatz: Sie greifen in der Regel auf proprietäre Betriebssysteme zurück und nutzen eigene Protokolle. Grund für ihre Sonderrolle ist der Fokus auf den unterbrechungsfreien Betrieb: In der Produktion sind die große Menge der nötigen Netzwerkressourcen und Software zunächst nicht zu erkennen. Trotzdem brauchen Roboter und Maschinen Anweisungen und Informationen. ICS sind genau hier aktiv und managen den Produktionsablauf und sichern Qualitätsstandards.

Aus Sicht der IT-Sicherheit sind dabei viele grundlegend neue Annahmen zu beachten. Zwar sind sie schwieriger sicherbar, trotzdem ist die Lage beim Schutz von ICS nicht hoffnungslos. Mit entsprechenden Mechanismen können auch neue technologische Entwicklungen wie smarte Endgeräte (IoT) und immer komplexere Netzwerkverbindungen abgesichert werden. ICS rückt zudem immer näher an klassische IT innerhalb von Organisationen heran. Daher soll dieser Beitrag zeigen, wie man mithilfe von Privileged Access Management (PAM) Industrieanlagen im Zeitalter der Digitalisierung sichert.

Eigentlich sollten dabei die Netzwerke zwischen Corporate IT und ICS getrennt sein. Die Software für industrielle Steuerungssysteme wurde in der Regel nur zur Produktionssteuerung programmiert. Updates und Patching sind nicht vorgesehen. Sogar wenn auf Windows oder Linux als Programmierungsgrundlage zurückgegriffen wird, unterbinden die Entwickler von ICS die Anpassungsfähigkeit, um den operationalen Betrieb unter allen Umständen zu gewährleisten. Man sieht spätere Modifikationen durch IT-Administratoren in Unternehmen kritisch, da diese zu Fehlfunktionen führen könnten. Daher sollten ICS-Systeme auf getrennten, nicht aktiv geschützten Netzsegmenten laufen.

Die Trennung der Netzwerke bringt viele Vorteile

Die Verwaltung von Industrienetzwerken unterscheidet sich von anderen IT- und Unternehmensbereichen. Viele Produktionsleiter stehen IT-Administratoren kritisch gegenüber, da die Systeme sehr speziell sind. Zudem gibt es viele hochkritische Bereiche: Falsche Konfigurationen von Maschinen können Menschen das Leben kosten: Explosionen, Kontaminierung mit Giftstoffen und große Sachschäden sind mögliche Folgen von Abstimmungsproblemen.

Bis vor einigen Jahren wurden ICS in der Tat als Insellösungen genutzt und die Herausforderung beim Thema Sicherheit war überschaubar. Leider hat sich dies geändert: Cyberkriminelle haben Industrieanlagen im Visier und greifen mit fortschrittlicher Malware an. Sie haben es auf geistiges Eigentum abgesehen oder wollen Anlagen sabotieren. Zudem kommen ICS immer mehr mit der Online-Welt in Kontakt. Dies war nicht vorgesehen, doch durch den vermehrten Einsatz von Fernwartung und Dienstleistern wächst der Bedarf nach Fernwartungstunnel. Durch Industrie 4.0 und immer mehr IoT-Endpunkte sind Anlagen zunehmend vernetzt.

Weiter tragen CISOs normalweise die Verantwortung für IT-Sicherheit, auch von ICS. Daher möchten sie stärken Einblick in den potenziellen Risikoherd haben. Das Problem ist die Vielzahl von Sitzungen, die nicht verwaltet werden. Es gibt keine Informationen zum Ursprung und Legitimität von Aktionen.

Im Netzwerk sind viele unterschiedliche Nutzerinnen und Nutzer aktiv: Kunden, Zulieferer, Buchhalter, Einkäufer, Ingenieure und viele mehr. Kriminelle haben zahlreiche Versteckmöglichkeiten, um nicht legitime Vorgänge zu verschleiern. CISOs müssen sicherstellen, dass alle Angestellten ihre Aufgaben nachkommen können, ohne Sicherheitsfreigaben unnötig aufzuweichen. Ansonsten können Angreifer leicht das komplette Netzwerk unterwandern, indem sie Zugriffsrechte ausweiten.

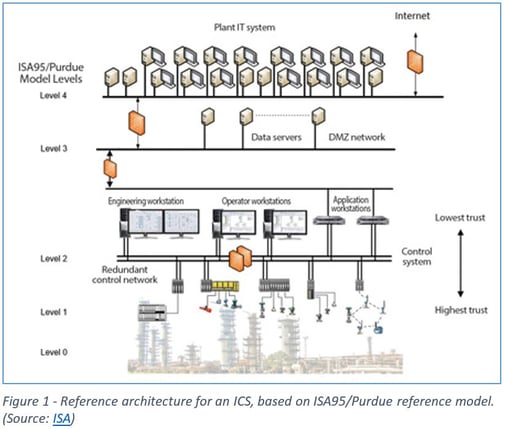

Die Grafik 1 stellt die Herausforderung eines typischen ICS-Netzwerks da: Auf Level 0 sind die Produktionsprozesse. Level 1 zeigt die Verwaltungsebene und Level 2 dient der Überwachung. Auf Level 3 und 4 findet der Übergang zur IT und dem Corporate-Netzwerk statt.

Privilieged Access Management in der ICS-Sicherheit

Organisationen sollten unbedingt die Administrationskonten verwalten, um ICS und Corporate IT-Netzwerke zu trennen. Durch die speziellen Anforderungen von industriellen Steuerungssystemen sollten Zugänge mit erhöhter Nutzerfreigabe in ICS gesichert werden – Ziel ist die Einsicht über Nutzeraktionen. Privileged Access Management (PAM) setzt genau hier an.

PAM vereint eine Palette von Tools und Prozessen, um Zugriffsrechte von Nutzer mit erhöhter Sicherheitsfreigabe zu verwalten. Dabei geht es um die Sicherung und Vergabe von Administrationsrechten in Netzwerken und Systemen, ICS sind nur ein Beispiel. Durch PAM können Freigaben zentral gemanaged werden, um Sicherheitsrichtlinien durchzusetzen und verbotene Datenzugriffe zu unterbinden.

Die PAM-Lösung von WALLIX eignet sich besonders gut für ICS und lässt sich speziell an die Bedürfnisse von Industrieanlagen anpassen. Mit der AdminBastion gibt es ein einziges Gateway, mit dem über Single-Sign-On Zugangsrechte für jedes Netzwerk verwaltet werden können.

Der Session Manager bietet Informationen in Echtzeit über die Nutzersessions der Anwender und erstellt Audit Trails. Zudem kann er automatisch intervenieren, falls ein Anwender seine Freigaben überschreitet. Zusätzlich stellt er die Verantwortung jedes Users für seine Sessions sicher.

Die WALLIX Bastion kommt ohne Agenten aus. Es bedarf keiner großen Aufwände zur Implementierung. Viele andere PAM-Ansätze benötigen zusätzlich Endpunkt-Software. Dies verzögerte die Integrationszeit und führte häufig zu Problemen beim Einspielen von Updates.

Wir freuen uns auf Ihren Kontakt, wenn Sie mehr über WALLIX, PAM und ICS-Sicherheit erfahren möchten.