Intakte Infrastrukturen waren schon immer kritisch für das Überleben einer Gesellschaft: Die Geschichte erzählt von Burgen, die durch Belagerung von jedweder Versorgung – sprich Infrastruktur – abgeschnitten wurden und deshalb den Angreifern in die Hände fielen. Aber auch im positiven Sinne liefert die Geschichte anschauliche Beispiele: Das Römische Reich wiederum wäre ohne seine berühmte, stellenweise noch heute sichtbare Infrastruktur, die Römerstraßen, mit Sicherheit nicht halb so erfolgreich gewesen. Beide Aspekte – nämlich dass funktionierende Infrastrukturen eine Gesellschaft sowohl voranbringen als auch verwundbar machen, gelten selbstverständlich auch heute.

Sicherer Zugriff für kritische Infrastrukturen

[fa icon="calendar'] 20.05.2019 09:01:00 / by WALLIX posted in Preventing Insider Threat, Controlling Third Party Access, WALLIX Products, Improving Cybersecurity

5 Gründe, warum die Ermittlung privilegierter Konten (Privileged Account Discovery) der erste Schritt zu starker Cyber-Sicherheit ist

[fa icon="calendar'] 09.05.2018 11:15:39 / by WALLIX posted in Preventing Insider Threat, Controlling Third Party Access

Eine große Bergtour steht an. Zwei Bergsteiger planen eine mehrtägige Wanderung auf unbekanntem Gebiet. Es kommt zu folgender Unterhaltung:

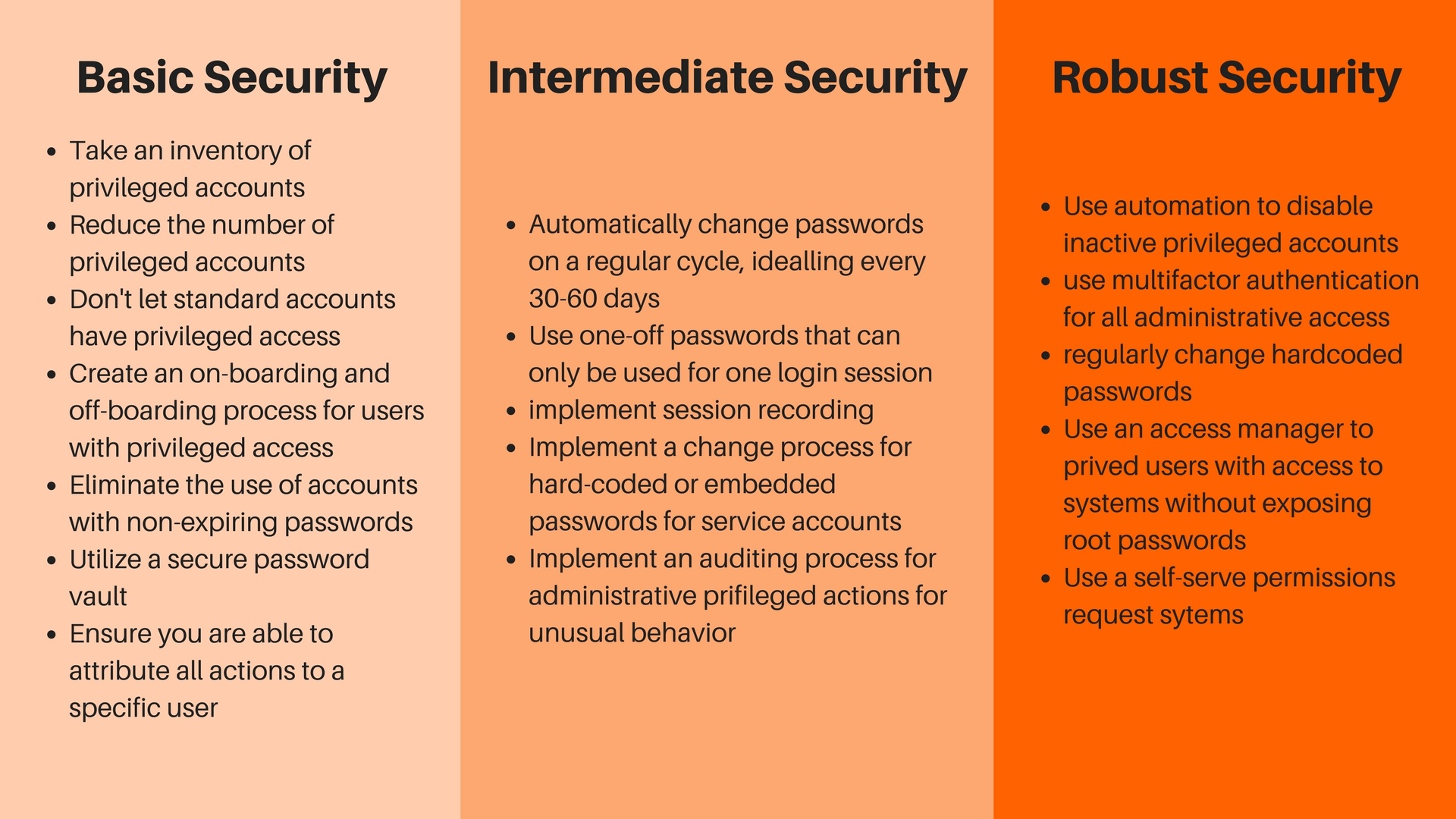

Privileged Access Management: Best Practices

[fa icon="calendar'] 15.08.2017 10:50:00 / by WALLIX posted in Preventing Insider Threat

Privileged Access Management (PAM) bildet beim Thema IT-Sicherheit mittlerweile eine wichtige Grundlage für Unternehmen. Perimeter-basierte Ansätze alleine erweisen sich als nicht mehr zeitgemäß.

Ich bin keine Standalone-Applikation, sondern muss mit meinesgleichen kommunizieren können...

[fa icon="calendar'] 25.07.2017 10:27:00 / by WALLIX posted in Preventing Insider Threat

In der Tat sind Programme nicht einfach nur ein Stück Syntax, dass alleine in einem Raum vor sich hinarbeitet. Applikationen sind auf den Austausch von Informationen mit Menschen und anderen Apps angewiesen. Keine einfache Sache...

Richtig vorbereiten: Mit Plan für mehr Cybersicherheit

[fa icon="calendar'] 23.03.2017 14:01:00 / by WALLIX posted in Preventing Insider Threat, Mitigating External Attacks

Die Gefahrenlandschaft hat sich deutlich gewandelt und die meisten Unternehmen akzeptieren, dass sie früher oder später Opfer eines Cyberangriffs werden. Daher stellen IT-Verantwortliche sich entsprechend auf. Wichtig Teil dabei ist der richtige Plan zur umgehenden Reaktion während einer Attacke – darum sollte die richtige Aufstellung für den Fall der Fälle höchste Priorität haben.