Un fait d’actualité récent dans le domaine de la cybersécurité devrait faire réfléchir toute personne impliquée dans le développement logiciel en cloud. Comme l’a rapporté CSO, une personne malveillante s’est introduite dans un module Node.js populaire. Après s’être fait passer pour une personne de confiance et avoir obtenu un accès propriétaire, cet individu a réussi à envoyer une version dangereuse qui cachait des informations d’identification de « hot wallets » Bitcoin et Ethereum à des fins malveillantes dans le code.

Qu’est-ce que le principe de moindre privilège et comment l’implémenter ?

Dans le domaine militaire, il existe une expression connue qui résume très bien la définition du principe de moindre privilège : « le besoin d’en connaître ». Pour les militaires, cela signifie qu’une information sensible n’est confiée qu’à ceux qui ont besoin de cette information pour remplir leurs fonctions. L’idée est la même en cybersécurité. Le principe de « moindre privilège » implique de restreindre les droits d’accès d’un utilisateur précis dans l’entreprise, afin qu’il n’ait accès qu’à ceux qui lui sont nécessaires pour effectuer son travail. Selon ce même principe, chaque processus, appareil et application du système doit se voir attribuer la moindre autorité nécessaire, pour éviter de compromettre des informations privilégiées.

WALLIX fait partie du premier Magic Quadrant de Gartner dans le domaine PAM

WALLIX fait partie du premier Magic Quadrant de Gartner dans le domaine de la gestion des accès à privilèges (PAM)

WALLIX, leader européen dans la cybersécurité, est fier de faire partie du tout premier Magic Quadrant de Gartner dans le domaine de la gestion des accès à privilèges. Cette reconnaissance est selon nous le reflet de la croissance continue et des résultats solides de notre entreprise ; en 2017, nous avons dépassé la performance du marché PAM (x 1,6) et affichons un TCAC continu de 43 % depuis 2014. Comptant plus de 670 clients à la fin du mois de juin 2018, WALLIX poursuit son expansion à l’international et conquiert de nouveaux marchés, notamment l’Amérique du Nord.

Testez vos connaissances en cybersécurité

Saviez-vous que la plus grande menace à laquelle votre organisation est confrontée provient de vos propres collaborateurs ? Vos employés et vos prestataires externes disposant de comptes à privilèges, rendent votre entreprise plus vulnérable aux cyberattaques, que ce soit intentionnellement ou non.

Qu'est-ce qu'une menace interne ?

Dans le secteur de la cybersécurité, nous parlons souvent de la « menace interne » à laquelle les organisations sont confrontées en matière de sécurité de leurs données et leurs actifs les plus capitaux. De la fabrication aux soins de santé, chaque entreprise doit faire face à la fois à la prévention et à la détection de ces risques. Mais exactement, qu'est-ce qu'une menace interne ? Qu'est-ce que cela signifie pour l'entreprise ?

Unir la gestion de l'accès aux identités (IAM) et le PAM pour une gouvernance cohérente des identités

Ce mois-ci marque le 25e anniversaire de la célèbre bande dessinée « Sur Internet, personne ne sait que vous êtes un chien » parue dans The New Yorker. Oh ! que c'était vrai, et cela l’est toujours après un quart de siècle. Il y a de fortes chances que l'artiste Peter Steiner n'avait aucune idée à quel point son dessin était visionnaire. Nous sommes en effet à l'époque des chiens d'Internet, de la gestion de l'accès à l'identité (IAM) et du PAM au moins.

Gestion de mot de passe pour l'entreprise

La sécurité organisationnelle commence souvent par la gestion des mots de passe. Même les organisations les plus élémentaires utilisent des mots de passe pour protéger les comptes de messagerie et les solutions de gestion de documents, tandis que les grandes entreprises peuvent avoir à se soucier de la conformité HIPAA, de la protection des systèmes de contrôle industriels, et plus. Il est essentiel d'assurer la sécurité avec des politiques de gestion des mots de passe fiables, et l'utilisation d'un logiciel de gestion des mots de passe d'entreprise, tel que le gestionnaire de mots de passe WALLIX Bastion, simplifie considérablement cette tâche ardue.

Sécurité SCADA et la Gestion des Accès à Privilèges (PAM)

Les usines industrielles et les fournisseurs des services publics emploient couramment des systèmes de contrôle et d'acquisition de données (SCADA) pour gérer leurs systèmes de technologie opérationnelle (OT). Au cours des dernières années, l'exposition aux cybermenaces des systèmes SCADA a augmenté avec l'avènement d'Internet et l’augmentation de connectivité des systèmes SCADA traditionnellement isolés.

Cybersécurité simplifiée : Sans contrôle, la sécurité n’est rien

Quand on parle des accès à privilège, il est important de se concentrer sur le réel enjeu : s’assurer que seule la bonne personne puisse accéder au bon système. Un coffre-fort peu fournir facilement ce type de fonctionnalité, mais cela reste malgré tout très limité. Il apparait donc au moins tout aussi important de s’assurer que lorsqu’un utilisateur est connecté à l’un de vos systèmes, vous puissiez vous assurer qu’il ne fasse que ce qu’il a à faire, et rien de plus.

Le contrôle de vos accès à privilèges nécessite donc non seulement de contrôler qui accède à quel système, mais également de superviser leur activité. Somme toute, cela nécessite un Bastion.Guide du RSSI pour la conformité aux exigences de sécurité (avec solution PAM)

Dans la presse, les cas de violations majeures des données sont légion et, avec les réglementations en matière de sécurité qui s’apprêtent à entrer en vigueur et qui présentent un enjeu majeur (le RGPD et la directive NIS, c’est bien de vous que je parle), les RSSI du monde entier ont fort à faire.

Survivrez-vous à votre prochain audit de sécurité ?

Les audits de sécurité deviennent de plus en plus courant pour toutes les sociétés qui manipulent des données clients voir pour toute société ayant une connexion internet. Sans élaborer sur les dernières régulations, ces audits, quand ils ne sont pas obligatoires, sont fortement recommandés.

Cyber Interview: Les Mails SPAM et le RGPD

Notre expert en cybersécurité, Julien Patriarca, directeur des services professionnels chez WALLIX, répond à nos questions sur le SPAM.

Directive NIS, le compte à rebours est lancé ! Retour sur les enjeux de conformité

Alors que le monde a les yeux rivés sur le RGPD, les Etats membres de l’Union européenne devront également s’assurer de la bonne transposition de la directive NIS avant le 9 mai 2018. Retour sur les enjeux de conformité posés par la directive.

LE WAB EST MORT, VIVE LE BASTION 6.0

Nouvelle année, nouvelle version du très attendu Bastion : la version 6.0.

Découvrir les comptes à privilèges avec le module gratuit WALLIX Discovery

Comment se fait il qu’il n’est pas possible de réaliser un grand nombre d’actions sur votre ordinateur professionnel ?

Qu’est-ce que l’auto-découverte des comptes à privilèges ?

L’auto-découverte des comptes à privilèges est la découverte automatique de tous les comptes utilisateurs ayant des droits d’administration élevés aux ressources stratégiques d’une organisation.

L’Interview Cyber : Les clés pour renforcer la sécurité à la conception

Lors d’une précédente interview abordant les enjeux de sécurité à la conception et des objets connectés, Julien Patriarca, Directeur des Services Professionnels chez WALLIX et acteur cyber depuis plus de 10 ans abordait la question de responsabilité vis-à-vis de la sécurité.

Piratage : Quand la sécurité compte pour d’Uber

- Les données de 57 millions d’utilisateurs ont été volées à Uber.

- Des individus malveillants ont réussi à se connecter au site privé GitHub des développeurs de l’application, ont trouvé des identifiants de connexion AWS et les ont utilisés pour dérober des données privées.

L’Interview Cyber : Sécurité à la Conception et objets connectés, quelle responsabilité ?

La transformation permanente des usages engendrée par l’évolution du numérique et Internet décuple les exigences de rapidité et de disponibilité des utilisateurs vis-à-vis des objets et outils qu’ils emploient au quotidien. Mais cette course vers plus de facilité permise par la digitalisation place les enjeux de cybersécurité au cœur du numérique et de l’actualité.

Le forward d’agent SSH : les pieds en éventail, sans chaussette ni socket

Porteriez-vous vos tongues avec des chaussettes ? Il en va de même avec le forward d’agent SSH : il faut parfois s’abstenir d’utiliser des sockets.

Industrie du futur et gestion des accès à privilèges : retours d’expérience aux Assises de la sécurité des SI

A l’occasion des Assises de la sécurité des systèmes d’information qui se déroulaient du 11 au 14 octobre à Monaco, WALLIX est revenu sur la réponse qu’apporte la gestion des accès à privilèges aux enjeux liés à l’industrie du futur à travers les témoignages de ses partenaire et client Schneider Electric et Syngenta.

Elévation de privilège SUDO pour PAM : La bonne façon de procéder

SUDO, avec, ou sans. L’utilisation de SUDO a des partisans comme des détracteurs, avec des arguments tels que : « C’est gratuit mais ce n’est pas maintenu », etc. Il n’y a pas de bonnes ou de mauvaises réponses, mais il y a des bonnes et des mauvaises pratiques en termes de sécurité.

Qu’est-ce que la gestion des accès à privilèges (PAM) ?

Un accès à privilèges signifie que l’utilisateur dispose de droits d’accès de type administrateur à un système. Par exemple, un droit d’accès à privilèges sur Microsoft Exchange Server permet à l’utilisateur qui en dispose de créer, modifier et/ou supprimer des comptes e-mail sur ce serveur.

La gestion des accès à privilèges : optimisez vos outils de sécurité

Même si vous disposez d'une solution SIEM (Security Incident and Event Management) et IDS (Intrusion Detection System), vous devez aller plus loin avec une solution de gestion des accès à privilèges (PAM- Privileged Access Management), une solution de cyber sécurité qui vous permet de contrôler les accès et sessions des utilisateurs à privilèges.

Coffre-fort à mots de passe, à quoi sert un coffre-fort à mots de passe ?

La gestion sécurisée des mots de passe, même pour un nombre limité d’utilisateurs qui possèdent des droits d’accès privilégiés, peut s’avérer compliquée et fastidieuse à mesure qu'évolue votre organisation.

RGPD et sécurité du Cloud : quel poids dans la souveraineté numérique ?

Moins d’un an avant l’entrée en vigueur du Règlement Général européen sur la Protection des Données (RGPD), les acteurs de la cybersécurité reviennent sur l’impact du RGPD dans la sécurité du Cloud suite au Cloud Independence Day en juin dernier.

IDC : La gestion des accès à privilèges sécurise et optimise les opérations

L’évolution de l'environnement technologique altère la portée et étend le périmètre des mesures de sécurité implémentées au sein des entreprises.

Le Bastion de WALLIX laisse une impression remarquable à l’Institut allemand IAIT

La gestion des mots de passe est entièrement entre les mains de la solution de gestion de accès à privilèges de WALLIX.

Avantages d’une intégration Splunk-PAM

Dans cet article nous allons détailler les avantages liés à l’association des solutions de SIEM et de PAM, et nous intéresser plus particulièrement à l’intégration de Splunk au Bastion de WALLIX.

Intégration de RSA Authentication Manager à une solution de PAM

La solution PAM (pour Privileged Access Management) de WALLIX s’intègre à RSA Authentication Manager, et vient de recevoir le label « RSA Ready ».

Objets connectés : un écosystème pour sécuriser l’IoT

L’Internet et les nouveaux usages du numérique révolutionnent notre quotidien et embarquent nos objets. L’extension et la représentation physique de ces usages numériques est appelé Internet des Objets, objets connectés, ou IoT (pour Internet of Things). Mais pour sécuriser ces nouveaux outils, il est nécessaire de les replacer dans leur l’écosystème.

Cybersécurité industrielle : PAM et la sécurisation des ICS

Les entreprises industrielles s’appuient généralement sur deux types de systèmes d’information distincts : des systèmes IT de gestion d’entreprise et des systèmes de contrôle industriel (ICS, pour Industrial Control Systems).

Accès à privilèges et gestion des vulnérabilités : Qualys et WALLIX

La complexité est l'ennemie de la cybersécurité ; mais elle est inévitable. Même dans les organisations relativement petites, différentes personnes exploitent et administrent différents systèmes IT tout en protégeant les sociétés de différentes menaces.

Pourquoi construire des ponts (AD Bridges) quand il y a déjà des autoroutes ?

L’intégration entre plusieurs mondes (Windows, Unix, Linux etc.) nécessite souvent l’utilisation de plusieurs outils spécialisés , c’est le domaine de l’AD Bridging .

Le Bastion sécurise vos applications grâce à l'AAPM

Le Bastion de WALLIX supporte dès à présent l’AAPM, grâce à une technologie innovante de fingerprinting, lui permettant d’authentifier des applications tierces.

WALLIX et Schneider Electric renforcent la sécurité des systèmes industriels

Le partenariat de WALLIX et Schneider Electric a donné lieu à la création de la solution i-PAM (Industrial Privileged Access Management) conçue pour maîtriser et sécuriser les accès des mainteneurs et des télé-mainteneurs aux architectures industrielles. Notre expert de la sécurité des systèmes industriels, Christophe Varin - Responsable Grands Comptes chez WALLIX, revient sur la value ajoutée de la solution d'Industrial Privileged Access Management (i-PAM).

Enquête : 8 clients sur 10 recommandent le Bastion !

Les enjeux grandissants du numérique poussent les entreprises à protéger leur cœur de métier, directement lié à leurs ressources et systèmes critiques. Notre solution de gestion des accès à privilèges répond à cette problématique. Plus de 80% clients recommandent le Bastion !

L’Interview Cyber : Les enjeux de la sécurité du Cloud

Alors que les entreprises s’emparent du Cloud, de nouvelles problématiques de sécurité surgissent. Entre étendue des pratiques de l’état de l’art et nouveaux usages, notre expert fait le point sur la sécurité du Cloud.

PNR : Des millions de données personnelles en libre service

Les données des dossiers PNR pour Passenger Name Record, sont des données personnelles concernant les passagers des vols nationaux et internationaux collectées par les compagnies aériennes au cours des procédures de réservation et d’enregistrement.

FIC 2017 : Le rôle de la gestion des accès dans la protection des données

A l’occasion de la 9e édition du Forum International de la Cybersécurité (FIC) et à quelques jours de la journée mondiale de la protection des données, WALLIX met l’accent sur la gestion des accès comme mesure clé dans la sécurité du numérique.

Implémenter une Solution de Gestion des Accès à Privilèges en 3 étapes

En cybersécurité, les solutions de gestion des accès à privilèges (PAM) sont de plus en plus attractives pour les entreprises et organisations publiques car elles protègent leurs données et systèmes les plus sensibles des cyber-menaces. Alors comment bien implémenter une telle solution? Réponse de notre expert dans cette interview exclusive.

La sécurité des OIV de 4 autres secteurs renforcée dès janvier 2017

Dès le 1er janvier 2017, le temps sera venu pour les secteurs de l’Audiovisuel et de l’information, des Communications électroniques et Internet, des Finances, et de l’Industrie de répondre aux 20 règles de sécurité développées par l’ANSSI dans les arrêtés du 28 novembre 2016.

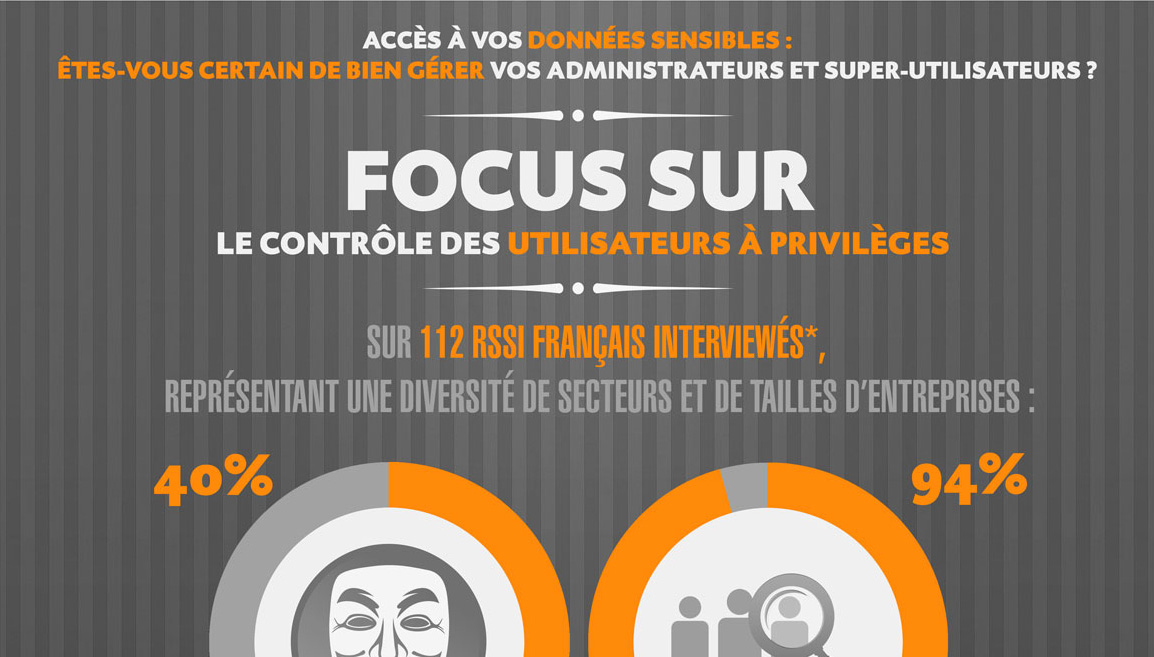

Comment lutter contre la menace liée aux utilisateurs à privilèges ?

Alors que la cyber-menace augmente dans le monde numérique d’aujourd’hui, elle est de plus en plus souvent liée aux utilisateurs à privilèges. Pourquoi ce phénomène ? Comment y faire face ? Nous avons posé ces questions à Julien Patriarca, expert en cybersécurité et Directeur du Support et des Services Professionnels au sein de WALLIX.

3 Etapes pour Appréhender les Réglementations du Secteur Santé

Le 17 novembre dernier, WALLIX recevait les RSSI des établissements et hébergeurs de santé lors d’une matinale dédiée aux enjeux de cybersécurité auxquels ils doivent répondre. Pour l’occasion, Rémy Tilly, RSSI et Responsable de la Mission Transversale SSI au sein du SESAN a rappelé l’importance des réglementations du secteur santé et leur rôle dans la sécurisation des données sensibles.

Le RGPD : Un atout stratégique pour les entreprises européennes

Lorsque l’on parle du Règlement Général européen sur la Protection des Données (RGPD), il est souvent question de deux problématiques : ses bénéfices sur les individus, ou ses conséquences financières et organisationnelles sur les entreprises. Mais on oublie souvent qu’il représente aussi un réel atout stratégique pour ces dernières.

BYOD, BYOD, BYOD... Looking for a good PAM?

Est-ce un iPhone que vous avez dans votre poche ou bien êtes-vous simplement heureux de lire les conséquences de la pratique du BYOD (Bring Your Own Device) en termes de sécurité ? Bienvenue dans l’univers de la gestion des comptes à privilèges 2.0.

Quel avenir pour la sécurisation de nos données santé ?

L’année dernière, le secteur santé était répertorié comme l’un des plus vulnérables aux cyberattaques. Mais entre évolution digitale et augmentation des cybermenaces, comment les établissements de santé peuvent-ils réellement faire face aux risques de cybersécurité ?

Nouveaux arrêtés OIV : 4 clés pour réussir sa mise en conformité dans le délai imparti

Le 1er septembre dernier, l’ANSSI (Agence nationale de la sécurité des systèmes d’information) entamait la rentrée avec la publication d’une nouvelle vague d’arrêtés sectoriels visant à renforcer la protection des OIV. Mais comment réussir sa mise en conformité dans le délai imparti ?

OIV : Êtes-vous prêts pour les nouvelles réglementations ?

Les cyber-attaques sont devenues aujourd'hui monnaie courante : phishing, ransomware, usurpation d'identités, vols d'informations commerciales.... Mais lorsque l’une d’entre elles concerne un opérateur d’importance vitale (OIV), il est alors question de sécurité nationale.

La protection des données : une priorité pour l'union européenne

La Règlement général sur la protection des données (GDPR ou General Data Protection Regulation) représente la plus importante évolution en matière de protection des données dans l'UE depuis 1995.

Les directions informatiques et la gestion des comptes à privilèges

Aujourd'hui, les directions informatiques doivent faire face à des défis de plus de plus nombreux.

Stockage des données de santé, un défi pour le secteur hospitalier

Les établissements de santé ont une mission de service public. Mais au-delà de la mission de santé publique, ils endossent aussi, de fait, une mission de protection de leurs patients et en particulier de protection des données sensibles qu’ils collectent sur ceux-ci : les données de santé à caractère personnel.

Directive sur le secret des affaires : vos données seront-elles mieux protégées?

La directive sur le secret des affaires suffira-t-elle à protéger vos brevets, vos savoir-faire, vos innovations, vos fichiers clients ou vos documents financier et comptables?

Gestion des mots de passe: Combien valent ceux de vos employés?

Chez Wallix, il nous tient à cœur de revoir la tournure qu’ont pris certains des thèmes de nos articles les plus lus. Il y a près d’un an, l’un d’eux révélait qu’une majorité d’employés était prête à vendre ses mots de passe pour seulement $150, soit 130 €.

Cyber-sécurité: La plus grande quantité de données jamais divulguée

Lorsqu’ Edward Snowden - alors employé à la NSA en tant qu’analyste - est devenu le plus emblématique des lanceurs d'alerte en dévoilant les manœuvres de la sécurité nationale américaine, nous nous sommes demandé quelle serait la prochaine organisation à voir ses informations les plus confidentielles rendues publiques...

Ransomware : vos données au risque de la prise d'otage

Avec le CryptoLocker et ses cousins, les hackers sont passés à la vitesse supérieure faisant entrer le malware dans l'ère de la rentabilité. Le Ransomware est une tendance forte en 2016, apparaissant comme le cauchemar informatique du moment. Retour sur un début d'année mouvementé...

Sécurité informatique et traçabilité: votre responsabilité est engagée

Préserver la sécurité des données personnelles et des contenus sensibles

Les moyens sont-ils aujourd'hui mis en oeuvre pour préserver la sécurité des données personnelles et des contenus sensibles chez les opérateurs ou les hébergeurs de services informatiques?

Sécurisation des accès à privilèges vs. Infrastructures vieillissantes

En Juillet 2015, le support de Windows Server 2003 prenait fin. En analysant près de 90.000 serveurs dans plus de 200 organisations, Softchoice, une société basée à Toronto, a mis en évidence la permanence de technologies vieillissantes, voire carrément obsolètes, au sein des data centers.

Wallix AdminBastion Suite déjà approuvée par les experts de l’IT

Nous n’avons pas pour habitude de faire notre propre promotion sur ce blog, mais lorsqu’un magazine international de renom - se décrivant comme étant « le leader de l’information dédiée» dans le domaine de la cyber sécurité dans le monde, dépeint la Wallix AdminBastion (WAB) Suite comme le « nouveau modèle de solution contre le problème récurrent des accès des comptes à privilèges » et le recommande comme « Best Buy », nous ne pouvions résister !

Qu'est ce qui motive un pirate informatique ?

Un professionnel de la sécurité informatique m'a récemment posé cette question :

Qu'est ce qui motive un pirate informatique?

"Les accès à privilèges c'est la bête que nous n'avons toujours pas apprivoisée"

Il y a quelques mois, nous avons eu la chance d'assister au "IT Security Analyst and CISO Forum" à Londres. Ce rassemblement réunissait la fine fleur des analystes et quelques pointures de la filière IT Security.

5 recommandations avant d’investir dans la cyber-assurance

Les menaces cybernétiques représentent un risque économique considérable pour les entreprises, que ce soit en France ou au Royaume-uni. Les organisations privées comme publiques sont de loin les premières victimes des attaques informatiques.

Gartner: En 2020, 95% des incidents de sécurité dans le cloud résulteront d'une erreur humaine

En ce début d'année, c'est le moment où tous les analystes se sentent obligés de prédire l'avenir, le plus souvent de manière inquiétante...

Cloud Computing : Qu'est-ce que le cloud account hijacking ?

Alors que le cloud computing apporte de nombreux avantages aux entreprises et aux organisations, tels que des coûts d'investissement réduits et des ressources extensibles à la demande, il fournit également aux cyber-criminels un merveilleux terrain de jeu.

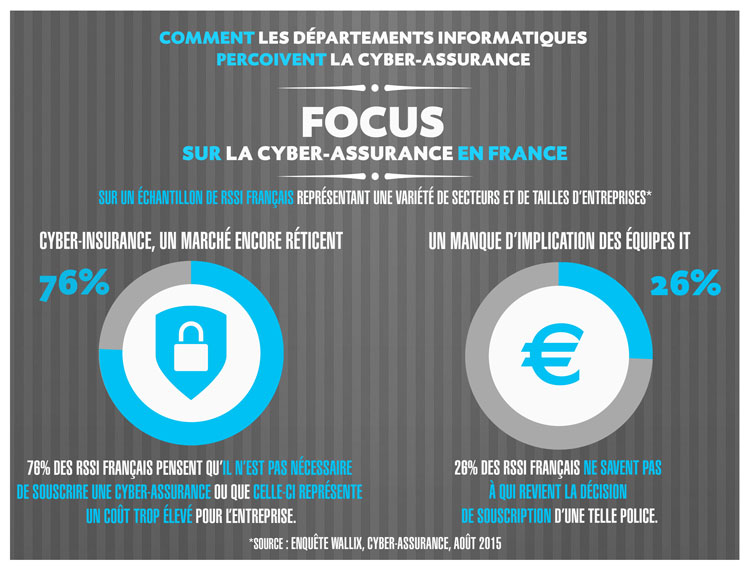

La cyber-assurance n'est pas nécessaire pour 76% des RSSI: et pour vous ?

Wallix a récemment mené une enquête sur la perception de la cyber-assurance par les départements informatiques. Ces 3 infographies en présentent les résultats clés. Vous pouvez également télécharger le rapport complet.

Comment gérer la sécurité IT avec un SI externalisé

Dans le domaine des systèmes d'information, le recours à l’externalisation est aujourd’hui devenu une pratique courante.

Menace "interne" IT: risques et solutions

Un sondage réalisé par le magazine américain Homeland Security Today a conclu que 88% des entreprises interrogées considèrent la “menace interne” comme un risque réel pour la sécurité de l’information.