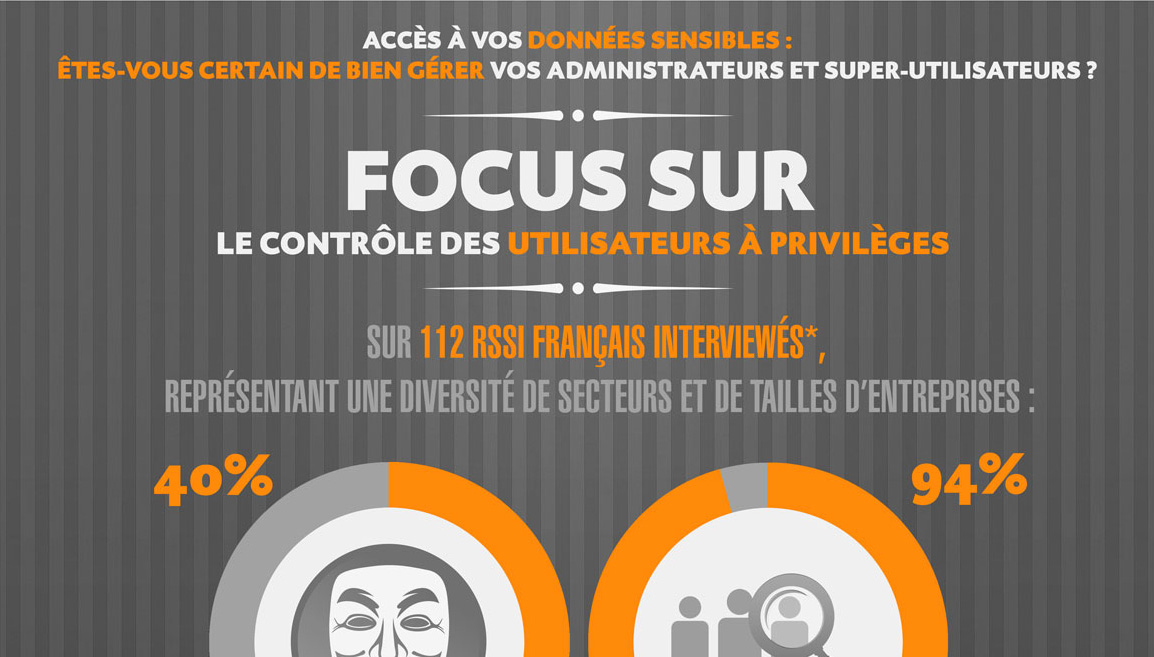

Alors que la cyber-menace augmente dans le monde numérique d’aujourd’hui, elle est de plus en plus souvent liée aux utilisateurs à privilèges. Pourquoi ce phénomène ? Comment y faire face ? Nous avons posé ces questions à Julien Patriarca, expert en cybersécurité et Directeur du Support et des Services Professionnels au sein de WALLIX.

Comment lutter contre la menace liée aux utilisateurs à privilèges ?

[fa icon="calendar'] 15 déc. 2016 04:00:00 / by WALLIX posted in Preventing Insider Threat, Controlling Third Party Access

La protection des données : une priorité pour l'union européenne

[fa icon="calendar'] 13 mai 2016 17:45:21 / by WALLIX posted in Preventing Insider Threat, Controlling Third Party Access, Reaching IT Compliance

La Règlement général sur la protection des données (GDPR ou General Data Protection Regulation) représente la plus importante évolution en matière de protection des données dans l'UE depuis 1995.

Les directions informatiques et la gestion des comptes à privilèges

[fa icon="calendar'] 4 mai 2016 16:02:25 / by WALLIX posted in Preventing Insider Threat, Controlling Third Party Access, WALLIX Products

Aujourd'hui, les directions informatiques doivent faire face à des défis de plus de plus nombreux.

Sécurité informatique et traçabilité: votre responsabilité est engagée

[fa icon="calendar'] 23 mars 2016 10:47:40 / by WALLIX posted in Preventing Insider Threat, Controlling Third Party Access, Mitigating External Attacks

Préserver la sécurité des données personnelles et des contenus sensibles

Les moyens sont-ils aujourd'hui mis en oeuvre pour préserver la sécurité des données personnelles et des contenus sensibles chez les opérateurs ou les hébergeurs de services informatiques?

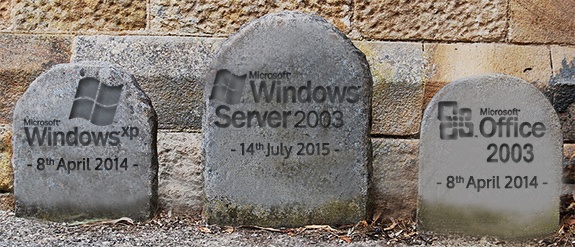

Sécurisation des accès à privilèges vs. Infrastructures vieillissantes

[fa icon="calendar'] 18 mars 2016 04:30:00 / by WALLIX posted in Preventing Insider Threat, Controlling Third Party Access

En Juillet 2015, le support de Windows Server 2003 prenait fin. En analysant près de 90.000 serveurs dans plus de 200 organisations, Softchoice, une société basée à Toronto, a mis en évidence la permanence de technologies vieillissantes, voire carrément obsolètes, au sein des data centers.