Intakte Infrastrukturen waren schon immer kritisch für das Überleben einer Gesellschaft: Die Geschichte erzählt von Burgen, die durch Belagerung von jedweder Versorgung – sprich Infrastruktur – abgeschnitten wurden und deshalb den Angreifern in die Hände fielen. Aber auch im positiven Sinne liefert die Geschichte anschauliche Beispiele: Das Römische Reich wiederum wäre ohne seine berühmte, stellenweise noch heute sichtbare Infrastruktur, die Römerstraßen, mit Sicherheit nicht halb so erfolgreich gewesen. Beide Aspekte – nämlich dass funktionierende Infrastrukturen eine Gesellschaft sowohl voranbringen als auch verwundbar machen, gelten selbstverständlich auch heute.

Zugriffssicherheit für die Industrie 4.0

Deutschland ist ein Industrieland. Und das schon eine lange Zeit: Die Historiker streiten sich, ob die industrielle Revolution 1815 oder 1835 begann. Egal welchen historischen Ausgangspunkt man zugrunde legt – in all diesen Jahren hat die Industrielandschaft in Deutschland mehrere signifikante Wandlungen durchgemacht.

Cybersecurity der Zukunft: Privileged Access Management liegt ganz vorn!

Führungskräfte sind mehr denn je in das Thema Cybersicherheit eingebunden – in der heutigen Zeit für jeden Unternehmenschef ein Muss. Dennoch werden die Tagesnachrichten immer wieder von einem erfolgreichen Cyberangriff nach dem anderen beherrscht.

Was ist eine Insider-Bedrohung?

In der Cyber-Sicherheitsindustrie sprechen wir oft von der „Insider-Bedrohung“, die Unternehmen bei der Sicherheit ihrer wichtigsten Daten und Ressourcen handhaben müssen. Von der Fertigung bis zur Gesundheitsversorgung steht jedes Unternehmen vor der Herausforderung, diese Risiken zu verhindern und zu erkennen. Aber was genau ist eine Insider-Bedrohung? Was bedeutet es für das Geschäft?

Einheitliches Identitäts- und Zugriffsmanagement (IAM) und PAM für kohäsive Identitätsverwaltung

In diesem Monat wird der 25. Jahrestag des berühmten Cartoons „Im Internet weiß niemand, dass Du ein Hund bist“ begangen, der im New Yorker erschienen ist. Oh, wie wahr war und ist es noch ein Vierteljahrhundert später. Die Wahrscheinlichkeit ist groß, dass der Künstler Peter Steiner keine Ahnung hatte, wie weitblickend seine Zeichnung war. Wir erleben tatsächlich die Tage der Internet-Hunde, zumindest des Identitäts- und Zugriffsmanagements (IAM) und PAM.

Passwort-Management-Software für Unternehmen: WALLIX Bastion-Passwortmanager

Die Sicherheit in einem Unternehmen beginnt oft mit dem Passwort-Management. Selbst die einfachsten Unternehmen verwenden Passworts, um E-Mail-Konten und Dokumentenverwaltungslösungen zu schützen, während sich größere Unternehmen möglicherweise um die Einhaltung der HIPAA, den Schutz industrieller Steuersysteme und vieles mehr sorgen müssen. Die Sicherheit mit starken Passwort-Management-Richtlinien zu gewährleisten, ist der Schlüssel, und die Verwendung einer Passwort-Management-Software für Unternehmen, wie der WALLIX Bastion Passwortmanager, vereinfacht diese gewaltige Aufgabe erheblich.

PAM und SCADA-Sicherheit

Industriebetriebe und Energieversorgungsunternehmen nutzen zur Verwaltung ihrer Operational-Technology-Systeme (OT-Systeme) für gewöhnlich das bewährte SCADA-Framework (Supervisory Control and Data Acquisition). In den vergangenen Jahren stieg durch den Erfolg des Internets und die Möglichkeit der IP-basierten Nutzung von bis dato isolierten SCADA-Systemkomponenten jedoch das Cyberrisiko.

Der Leitfaden zur Erfüllung gesetzlicher Sicherheitsbestimmungen für alle Verantwortlichen für Informationssicherheit (CISOs)

Große Datenpannen regieren die Nachrichten, riskante Sicherheitsvorschriften treten in Kraft (wie gerade die DSGVO oder die NIS-Richtlinie) und die Verantwortlichen für Informationssicherheit (CISOs) weltweit können nur mit Mühe Schritt halten.

Sicherer in der Cloud mit Privileged Access Management (PAM)

Mit dem Ziel, das IT- und Business-Management zu vereinfachen, wagen immer mehr Unternehmen den Umstieg auf die Cloud. Obwohl die Unternehmen mit diesem Schritt ihre Abläufe einfacher skalieren können und flexibler bei der Entwicklung auf dem Markt werden, machen sie sich wegen der wachsenden Anzahl von Cyber-Bedrohungen auch verwundbar. Damit die zuständigen Sicherheitsabteilungen die Vorteile der Cloud-Nutzung auskosten und gleichzeitig ihr Unternehmen vor Angriffen schützen können, müssen sie privilegierte Zugriffe mit Privileged Access Management (PAM) entsprechend verwalten.

5 Gründe, warum die Ermittlung privilegierter Konten (Privileged Account Discovery) der erste Schritt zu starker Cyber-Sicherheit ist

Eine große Bergtour steht an. Zwei Bergsteiger planen eine mehrtägige Wanderung auf unbekanntem Gebiet. Es kommt zu folgender Unterhaltung:

WALLIX wächst deutlich: Auswertung der Ergebnisse zeigt starkes Wachstum

- 57 % UMSATZWACHSTUM IM JAHRESVERGLEICH

- ANSTIEG DER NETTOLIQUIDITÄT VON € 0,7 MIO

- ZIEL FÜR 2021: UMSATZ > € 50 MIO. UND RENTABILITÄT

- GEPLANTE AUSGABE VON AKTIEN IM WERT VON RUND € 30 MIO MIT PRIORITÄTSFRIST

WALLIX stellt auf it-sa 2017 Groupe PSA als Referenzkunden vor

Wenn es um die Verwaltung privilegierter Zugriffe (PAM – Privileged Access Management) geht, setzt der weltweit erfolgreiche französische Automobilkonzern PSA (Peugeot, Citroën, Opel, Vauxhall und DS) auf die BASTION-Lösung von WALLIX. Dadurch werden Cyber-Bedrohungen frühzeitig erkannt und nachträgliche Analysen ausgearbeitet.

WALLIX auf der it-sa 2017 in Nürnberg

Wallix ist nun das zweite Mal auf der itsa 2017 vom 10. bis zum 12. Oktober in Nürnberg vertreten und freut sich am Stand 10.0-524 auf die Besucherinnen und Besucher.

Am Stand 10.0-524 von BUSINESS FRANCE erwartet Wallix die Besucher mit neuem Team und den wichtigsten News aus der Region. Als Ansprechpartner sind COO Didier Lestevin und Markus Westphal, Sales Director Central Europe, zugegen.

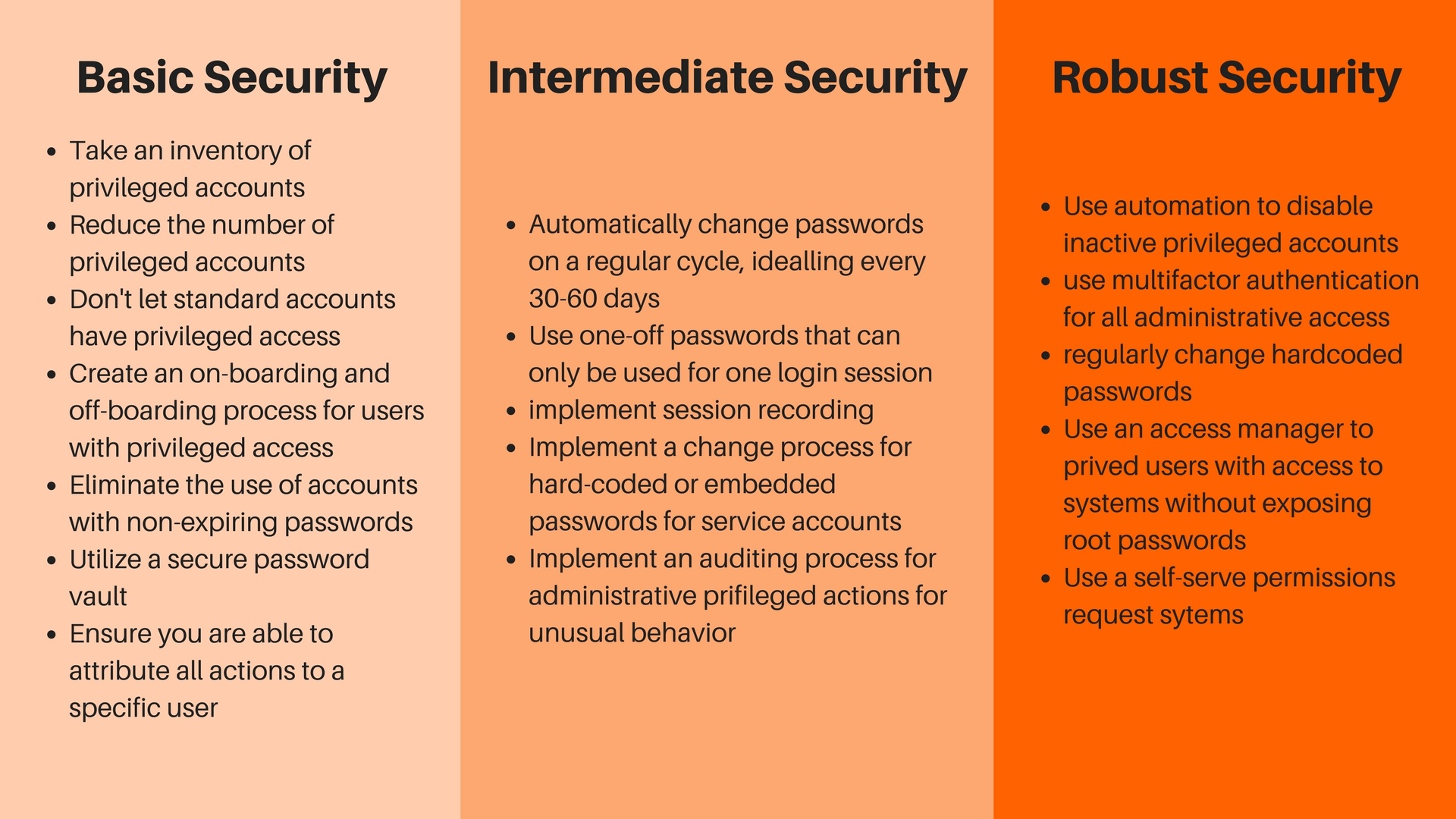

Privileged Access Management: Best Practices

Privileged Access Management (PAM) bildet beim Thema IT-Sicherheit mittlerweile eine wichtige Grundlage für Unternehmen. Perimeter-basierte Ansätze alleine erweisen sich als nicht mehr zeitgemäß.

Ich bin keine Standalone-Applikation, sondern muss mit meinesgleichen kommunizieren können...

In der Tat sind Programme nicht einfach nur ein Stück Syntax, dass alleine in einem Raum vor sich hinarbeitet. Applikationen sind auf den Austausch von Informationen mit Menschen und anderen Apps angewiesen. Keine einfache Sache...

KuppingerCole würdigt WALLIX in seinem aktuellen Leadership Compass für Privileged Access Management 2017

WALLIX gibt seine Listung als einer der Leader in den Kategorien Product und Innovation im KuppingerCole Leadership Compass for Privileged Access Management 2017 bekannt. Dies bestätigt die Innovation der WALLIX Bastion und ist ein Argument für die Ausgereiftheit der Privileged Access Management (PAM) Lösung von WALLIX.

IAIT testet WALLIX Bastion hinterlässt ausgesprochen guten Eindruck

Das unabhängige Institut zur Analyse von IT-Komponenten (IAIT) hat die WALLIX Bastion Suite umfassend getestet

Privileged Access Management & Industrie 4.0

Industrie 4.0 nutzt Fähigkeiten wie Interoperabilität, Datenkompatibilität und M2M-Kommunikation für industrielle Prozesse. Die neue Innovation liegt in der Vernetzung physische Systeme, Cloud-Computing und das Internets der Dinge über die Grenzen von Unternehmen hinaus. Die Offenheit sowie die selbstverwaltende und vernetzte Natur stellen neue Anforderungen an die Sicherheit. Privileged Access Management (PAM)-Lösungen spielen dabei eine Schlüsselrolle, da sie Risiken deutlich eindämmen.

Privileged Access Management und die Verletzbarkeit von Systemen: Qualys und WALLIX

Mangelnde Übersicht ist der große Feind der Cybersicherheit – und leider unausweichlich. Selbst eine relativ kleine Organisation beschäftigt mehrere Personen, die eine Vielzahl von IT-Assets ausführen und verwalten. Parallel dazu läuft die Verteidigung gegen unterschiedliche Bedrohungen. Jedes Problem, das in diesem Zusammenhang auftritt, stellt grundsätzlich ein verschachteltes Problem dar. So stellt sich die Frage, wie sich Komponenten in dieser Umgebung schützen lassen?

Die DSGVO und ihre Folgen für die IT-Sicherheit

Die DSGVO kommt: Ab März 2018 gilt sie für alle Organisationen, die in der EU aktiv sind. Egal ob persönliche Daten hier gespeichert werden oder eingebundene Parteien sich in der EU befinden. Unternehmen müssen künftig Datenbewegungen, die noch dazu von der Datenschutzbehörde (DSB) prüfbar sein müssen, quer durch die EU verwalten können.

Webinar: Angreifbarer als man denkt - Industrieanlagen und IT-Sicherheit

Ende 2016 sorgten die massiven Cyberangriffe auf Thyssen Krupp für Schlagzeilen. Die Hackergruppe „Winnti“ soll laut Bundesamt für Sicherheit in der Informationstechnik (BSI) zudem weitere deutsche Unternehmen infiltriert haben. Viele Organisationen unterschätzen das Risiko einer Cyberattacke und die Angreifbarkeit ihrer eignen Systeme.

Viele Steuerungssysteme sind vernetzt und die meisten Produktionsanlagen sind stärker digitalisiert, als IT-Verantwortliche im ersten Moment annehmen. Industrial Control Systems (ICS) basieren auf einer leistungsfähigen IT-Technologie, die für Angreifer auch erreichbar ist, selbst wenn die Anlagen nicht direkt mit dem Internet verbunden sind. Viele IT-Verantwortliche sehen ihre Insellösungen als sicher an, allerdings machen Vorfälle wie ThyssenKrupp deutlich, dass deutsche Industrieunternehmen ernsthaft bedroht sind.

Richtig vorbereiten: Mit Plan für mehr Cybersicherheit

Die Gefahrenlandschaft hat sich deutlich gewandelt und die meisten Unternehmen akzeptieren, dass sie früher oder später Opfer eines Cyberangriffs werden. Daher stellen IT-Verantwortliche sich entsprechend auf. Wichtig Teil dabei ist der richtige Plan zur umgehenden Reaktion während einer Attacke – darum sollte die richtige Aufstellung für den Fall der Fälle höchste Priorität haben.

Cybersicherheit & ICS: PAM und die Sicherheit von Industrial Control Systems

Im Produktionsumfeld kommen neben klassischen Office-IT-Systemen zusätzlich Industrial Control Systems (ICS) zum Einsatz: Sie greifen in der Regel auf proprietäre Betriebssysteme zurück und nutzen eigene Protokolle. Grund für ihre Sonderrolle ist der Fokus auf den unterbrechungsfreien Betrieb: In der Produktion sind die große Menge der nötigen Netzwerkressourcen und Software zunächst nicht zu erkennen. Trotzdem brauchen Roboter und Maschinen Anweisungen und Informationen. ICS sind genau hier aktiv und managen den Produktionsablauf und sichern Qualitätsstandards.

Sicherheit der industriellen Systeme: eine Herausforderung aufgrund der Remote-Verbindungen

Industrielle Steuerungssysteme verfügen immer häufiger über gesicherte Verbindungen, um auf entfernte Rechner oder Server zugreifen zu können. In erster Linie dienen sie als Bindeglied zwischen Planungstools (MES, ERP) und der Produktionsanlage selbst. Zudem erleichtern Fernzugriffe (Remote-Zugriffe) das Programmieren aus der Ferne, wodurch die Verbindungen als Interaktionsinstrument auseinanderliegender Systeme dienen.

Frankreich Gastland auf der it-sa 2016 – Gemeinsam zu mehr Effizienz in der IT-Sicherheit

Frankreich Gastland auf der it-sa 2016 – Gemeinsam zu mehr Effizienz in der IT-Sicherheit

WALLIX feiert Premiere auf der itsa

WALLIX feiert mit seiner Premiere auf der itsa 2016 in Nürnberg seinen erfolgreichen Einstieg auf den deutschen Markt und wird erstmals als Aussteller (Stand 12.0-114) präsent sein.

Privileged Access Management Schritt bei Schritt – Was man über PAM wissen sollte

Wenn man heute in die Debatte um Sicherheit und Compliance einsteigt, fühlt sich das häufig wie ein Kinobesuch an, bei dem man die Hälfte des Films verpasst hat. Man versteht zwar, worum es geht, kann sich aber kein umfassendes Bild der Lage machen. Trotzdem hat das Thema einen großen Einfluss auf Betriebsabläufe und ist für Unternehmen unabdingbar. Sicherheitseinbrüche, Probleme mit Compliance-Vorgaben und Datenverluste können für Organisationen sehr kostspielig werden und schädigen zudem das Ansehen der eigenen Marke.

BKA veröffentlicht Bericht zu Cybercrime – Digitale Verbrechen immer lukrativer

Wie eine aktuelle Analyse der Kriminalstatistik zeigt, vermeldet das BKA einen Anstieg der Straftaten im Cyberrraum. Dabei werden die Kriminellen immer professioneller und es gibt immer mehr organisierte Gruppen im Bereich der digitalen Kriminalität. 2013 nannte das BKA sechs Gruppen, die Zahl stieg aber auf 12 im Jahr 2015 und lag nach Ende des letzten Jahres bereits bei 22.

Was ist Privileged Access Management?

Besonders wichtig ist dabei der Begriff “Privileged:”

Ein privilegierter User ist ein Nutzer mit erhöhter Sicherheitsfreigabe, beispielsweise ein Administrator. Solche Zugänge dienen zur Verwaltung und Kontrolle von Systemen und Netzwerken. Da diese Accounts Zugriffe auf kritische Informationen erlauben, sind sie privilegiert: Sie dienen beispielsweise zum Einrichten von E-Mailkonten oder Microsoft Exchange Servern und können diese verwalten und auch löschen.